Cyberatak na polską infrastrukturę energetyczną pod koniec 2025 r. — szczegółowa analiza, przyczyny, przebieg i wnioski

Narracja zdarzeń — co naprawdę się stało? W ostatnich dniach grudnia 2025 r. polska infrastruktura energetyczna stała się celem koordynowanego i złożonego cyberataku, który został wykryty i opisany przez CERT Polska oraz niezależne firmy zajmujące się cyberbezpieczeństwem. Badania wykazały, że incydent miał miejsce 29 – 30 grudnia 2025 r., a atak obejmował wiele rozproszonych obiektów […]

Czytaj więcejWłamania na konta nauczycieli w e-dziennikach – co się dzieje w polskich szkołach i dlaczego to poważny problem?

Wprowadzenie – niepokojące sygnały z polskich szkół W ostatnim czasie w mediach oraz w komunikatach kierowanych do placówek edukacyjnych pojawiły się doniesienia o włamaniach na konta nauczycieli w systemach e-dzienników wykorzystywanych w polskich szkołach. Zgłaszane przypadki obejmowały m.in.: Choć nie mówimy o jednym, centralnym ataku na operatora e-dziennika, skala zgłoszeń pokazuje, że problem ma charakter […]

Czytaj więcejWyciek danych w EY – jak doszło do ujawnienia 4 TB informacji i jakie mogą być skutki

Co się stało? W październiku 2025 r. badacze z firmy Neo Security odkryli w publicznej chmurze Microsoft Azure plik kopii zapasowej (.BAK) o rozmiarze ok. 4 TB, należący do Ernst & Young (EY).Backup był dostępny publicznie bez żadnej autoryzacji, co umożliwiało każdemu jego pobranie.Jak wynika z analizy, plik zawierał m.in. strukturę baz danych, klucze API, […]

Czytaj więcejJak hakerzy wykorzystują urządzenia „internetowe” — IoT, CCTV, routery i smart-domy

Wprowadzenie Wraz z popularyzacją Internetu Rzeczy (IoT) wzrosła pula urządzeń, które można przejąć i wykorzystać w atakach — nie tylko laptopy czy serwery, lecz także kamery CCTV, rejestratory NVR/DVR, routery, NAS-y, telewizory SMART, urządzenia „smart home” (termostaty, zamki, dzwonki, żarówki), a nawet systemy w samochodach czy sterowniki przemysłowe. Te urządzenia często cechuje słabsze zabezpieczenie, brak […]

Czytaj więcejIncydent bezpieczeństwa na platformie Sky-Shop: co się stało, kogo dotyczy i jak się chronić

Co się stało — fakty, daty, skala W praktyce oznacza to, że jeśli masz konto w sklepie opartym o Sky-Shop (nie ważne w którym), Twoje dane mogły znaleźć się wśród wykradzionych. Jakie jest realne ryzyko? Hash haseł nie jest hasłem „wprost”, ale przy słabych hasłach i złych parametrach hashowania istnieje ryzyko odtworzenia. Dlatego rotacja haseł […]

Czytaj więcejCVE-2025-39738 – podatność w systemie plików Btrfs: szczegółowa analiza i rekomendacje

Co to jest CVE-2025-39738 Krótki opis CVE-2025-39738 to podatność w jądrze Linux związana z systemem plików Btrfs, która wpływa na operacje relokacji (“relocation”) subwoluminów, szczególnie takich, które zostały częściowo usunięte (partially dropped subvolumes). Operacje balansowania (“balance”) mogą wywołać transakcję abortu (błąd) z powodu brakujących “backref items” dla tych subwoluminów. nvd.nist.gov+2wiz.io+2 W skrócie: gdy system napotyka […]

Czytaj więcejWyciek w GitLab RedHat – co się wydarzyło, jakie dane wyciekły, jak się chronić

Co się stało — opis incydentu Wstęp i potwierdzenie W październiku 2025 roku Red Hat potwierdził, że doszło do nieautoryzowanego dostępu do instancji GitLab wykorzystywanej przez zespół konsultingowy Red Hat (Red Hat Consulting). CyberScoop+3redhat.com+3SecurityWeek+3 Atakujący – grupa Crimson Collective – ogłosili, że wykradli około 570 GB skompresowanych danych z 28 000 prywatnych repozytoriów. Help Net […]

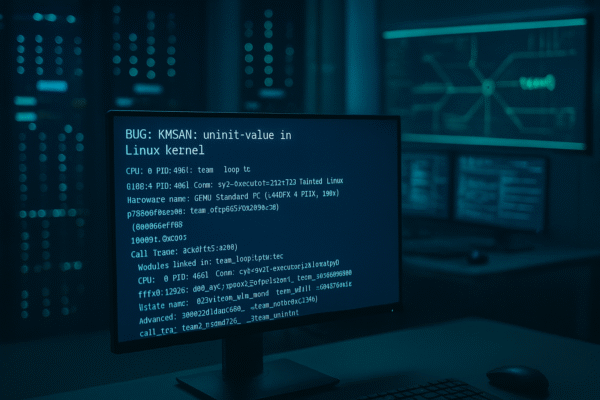

Czytaj więcejCVE-2025-21787 – podatność w jądrze Linux (sterownik „team”): na czym polega, kogo dotyczy i jak się zabezpieczyć

TL;DR (dla zabieganych) CVE-2025-21787 to błąd walidacji łańcuchów znaków w sterowniku „team” jądra Linux (funkcjonalność TEAM_OPTION_TYPE_STRING). Może doprowadzić do lokalnej destabilizacji systemu (DoS/panic) przez użytkownika z niskim poziomem uprawnień. Naprawa jest włączona w gałęziach LTS i bieżących: 6.1.129, 6.6.79, 6.12.16, 6.13.4 (oraz nowszych/RC). Aktualizuj jądro lub przynajmniej wyłącz/odładuj moduł team tam, gdzie nie jest potrzebny. […]

Czytaj więcejAtak Hakerski na Routery Juniper MX w USA – Operacja UNC3886

W jednym z najbardziej zaawansowanych ataków cybernetycznych 2024 roku grupa hakerska UNC3886, powiązana z rządem Chin, zdołała zainfekować routery klasy operatorskiej Juniper MX, wykorzystywane przez amerykańskich dostawców usług internetowych. Atak ten ujawnia poważne luki w bezpieczeństwie infrastruktury sieciowej oraz podkreśla znaczenie regularnych aktualizacji sprzętu i oprogramowania. W tym artykule szczegółowo opisujemy przebieg ataku, jego skutki […]

Czytaj więcejPodatność CVE-2024-36435: Zagrożenie dla Serwerów Supermicro

CVE-2024-36435 to krytyczna podatność dotycząca Baseboard Management Controller (BMC) na płytach głównych Supermicro. Została odkryta w lipcu 2024 roku i dotyczy szerokiego zakresu urządzeń serwerowych używanych w infrastrukturach IT na całym świecie. Jest to jedna z najpoważniejszych podatności, jakie dotknęły oprogramowanie BMC, umożliwiająca zdalne wykonanie kodu (Remote Code Execution, RCE) bez uwierzytelnienia, co stanowi poważne […]

Czytaj więcej