TL;DR (dla zabieganych)

CVE-2025-21787 to błąd walidacji łańcuchów znaków w sterowniku „team” jądra Linux (funkcjonalność TEAM_OPTION_TYPE_STRING). Może doprowadzić do lokalnej destabilizacji systemu (DoS/panic) przez użytkownika z niskim poziomem uprawnień. Naprawa jest włączona w gałęziach LTS i bieżących: 6.1.129, 6.6.79, 6.12.16, 6.13.4 (oraz nowszych/RC). Aktualizuj jądro lub przynajmniej wyłącz/odładuj moduł team tam, gdzie nie jest potrzebny. nvd.nist.gov

Co to jest CVE-2025-21787 – w prostych słowach

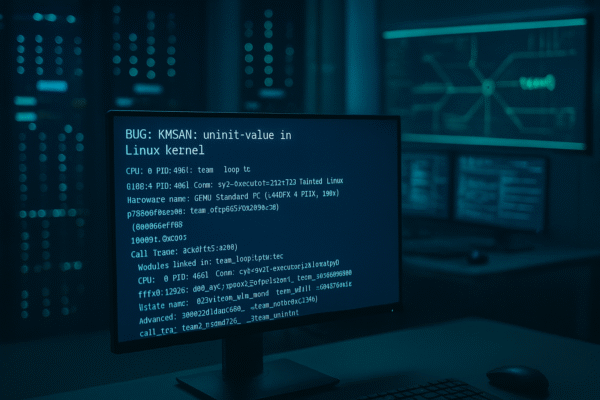

Błąd polega na niewystarczającej walidacji danych tekstowych (brak zagwarantowanego bajtu NUL na końcu łańcucha) podczas ustawiania opcji sterownika „team”. W efekcie kod może odczytywać niezainicjalizowaną pamięć, co wykrył KMSAN (Kernel Memory Sanitizer) i zgłosił syzbot – automatyczny system fuzzujący jądro. Skutkiem jest najczęściej awaria jądra (panic) i czasowy brak dostępności maszyny. nvd.nist.gov

Ton techniczny: według NVD wektor CVSS v3.1 to AV:L/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H, czyli podatność lokalna, niewymagająca interakcji użytkownika, z niskim progiem uprawnień i wysokim wpływem na dostępność (DoS). Ocena bazowa 5.5 (Medium). nvd.nist.gov

Kogo to dotyczy (hosting, serwery, VPS-y)?

- Wszystkie dystrybucje Linuksa, które dostarczają podatne wersje jądra – poprawki zostały rozpropagowane w kanałach bezpieczeństwa (Ubuntu, SUSE, Amazon Linux itd.). Ubuntu+2suse.com+2

- Najbardziej narażone są środowiska, gdzie używa się interfejsów „team” (agregacja łączy alternatywna wobec

bonding) i gdzie użytkownicy/serwisy posiadają uprawnienia sieciowe pozwalające na zmianę opcji (np. CAP_NET_ADMIN). Wektor jest lokalny, więc ryzyko w klasycznym hostingu współdzielonym jest mniejsze – ale wciąż warto łatkę wdrożyć. (Wniosek na podstawie wektora NVD i natury sterownika). nvd.nist.gov

Wersje podatne i poprawione

Zgodnie z rekordem NVD i referencjami do commitów kernel.org, poprawki trafiły do następujących linii (uogólnienie):

- Naprawione: 6.1.129, 6.6.79, 6.12.16, 6.13.4 oraz 6.14-rc3 i wyżej.

- Podatne: zakresy „od-do” opisane w konfiguracjach CPE (np. „od 3.3 do <6.1.129”, „od 6.7 do <6.12.16”, „od 6.13 do <6.13.4” itd.). nvd.nist.gov

Potwierdzenia dystrybucyjne:

- Ubuntu: strona CVE z listą USN i statusem wersji (naprawy publikowane falami dla flavorów jądra). Ubuntu

- SUSE: advisory z oceną „moderate” i listą pakietów naprawionych. suse.com

- Amazon Linux: ALAS (AL2/Extras) zawiera wpis o tej podatności i instrukcję aktualizacji. alas.aws.amazon.com

Jak wykryć ryzyko w swojej infrastrukturze (szybka procedura)

- Sprawdź wersję jądra:

uname -rJeśli Twoja wersja jest starsza niż odpowiednia wersja naprawiona dla danej gałęzi (np. <6.1.129 dla linii 6.1 LTS), zaplanuj aktualizację. nvd.nist.gov - Sprawdź, czy używasz „team”:

lsmod | grep team # czy moduł jest załadowany ip link | grep team # czy istnieją interfejsy teamXJeżeli modułteamjest załadowany lub posiadasz interfejsyteam*, środowisko jest bardziej narażone na skutki błędu (DoS). (Wniosek wynikający z natury podatności i wektora). nvd.nist.gov - Audyt uprawnień lokalnych – przejrzyj, kto/ co ma CAP_NET_ADMIN i może wywoływać operacje na opcjach „team”. (Wniosek na podstawie charakteru PR:L). nvd.nist.gov

Jak działa błąd – głębiej technicznie (dla adminów)

W ścieżce konfiguracji opcji sterownika „team” (wywoływanej m.in. przez netlink) przyjmowane są wartości typu TEAM_OPTION_TYPE_STRING. W podatnych wersjach nie wymuszano obecności bajtu NUL kończącego łańcuch. W konsekwencji funkcje formatowania (vsnprintf → string_nocheck/string) mogły korzystać z niezainicjalizowanej pamięci, co sygnalizował KMSAN, prowadząc do splatów i możliwości panic. Poprawka dodaje twarde sprawdzenie, że wejście zawiera NUL. nvd.nist.gov

Wpływ na bezpieczeństwo i dostępność

- Dla bezpieczeństwa: brak bezpośredniego wycieku danych (C=N, I=N), ale możliwe jest zatrzymanie systemu (A=H), co uderza w SLA. Ocena NVD: CVSS 5.5 (Medium). nvd.nist.gov

- Dla hostingu/YIC: jeśli masz serwery z „team” (np. specyficzne topologie sieci), wdróż aktualizacje ASAP. W innych przypadkach i tak zalecamy update jądra w cyklu serwisowym – dystrybucje już publikują pakiety. Ubuntu+2suse.com+2

Remediacje (co zrobić teraz)

1) Aktualizacja jądra – rozwiązanie docelowe

- Zaktualizuj do wersji ≥6.1.129 / ≥6.6.79 / ≥6.12.16 / ≥6.13.4 (w zależności od Twojej gałęzi LTS). W praktyce użyj pakietów dystrybucyjnych (USN/SUSE/ALAS), a po aktualizacji wykonaj reboot. alas.aws.amazon.com+3nvd.nist.gov+3Ubuntu+3

2) Obejście (gdy update musi poczekać)

- Wyładuj moduł

teami/lub zablokuj jego ładowanie (np./etc/modprobe.d/disable-team.confz wpisemblacklist team) – tylko jeśli nie korzystasz z teamingu. - Ogranicz uprawnienia sieciowe procesów/użytkowników (CAP_NET_ADMIN), szczególnie w środowiskach z dostępem shell.

(To działania „risk reduction” zgodne z charakterem błędu – lokalny wektor + modułteam). nvd.nist.gov

Garść ciekawostek

- Odkrycie przez fuzzing: błąd wykrył syzbot – publiczny, ciągły fuzzing jądra Google, który automatycznie zgłasza błędy do maintainerów. Stąd bardzo szczegółowy „call trace” w opisie NVD. nvd.nist.gov

- KMSAN w akcji: to narzędzie wykrywa użycie niezainicjalizowanej pamięci – dokładnie ten przypadek; dzięki niemu błąd został szybko namierzony i załatany w wielu gałęziach. nvd.nist.gov

- Szeroki zakres wersji: rekord NVD pokazuje niezwykle rozległe zakresy dotkniętych kerneli – od 3.3 aż po 6.13.x – a poprawki lądują w różnych liniach LTS jednocześnie. To dobry przykład, jak upstream backportuje fixy „hurtem”. nvd.nist.gov

FAQ

Czy istnieje publiczny exploit?

Na dziś brak wzmianek o publicznym exploicie i brak wpisu w CISA KEV; ryzyko dotyczy głównie lokalnego DoS. (Zestawienia i trackery vendorów) wiz.io

Czy mój serwer jest podatny, jeśli nie używam team?

Ryzyko jest dużo mniejsze, ale zalecamy aktualizację jądra – dystrybucje i tak łączą wiele poprawek w jednym wydaniu. Ubuntu+2suse.com+2

Jakie dystrybucje już wydały poprawki?

Widzimy wpisy dla Ubuntu, SUSE i Amazon Linux (ALAS). Sprawdź własne repo bezpieczeństwa i zalecenia vendora. Ubuntu+2suse.com+2

Podsumowanie – jak pomagamy (youITcare)

W youITcare robimy szybki asset & kernel inventory, porównujemy wersje do zakresów podatności, plan patchowania (okna serwisowe, reboot orchestration), a tymczasowo wprowadzamy kontrole obejściowe (blacklist modułu, ograniczenie CAP-ów, polityki). Jeśli chcesz przejść ten proces bez przestojów – daj znać.

Źródła

- NVD (CVE-2025-21787) – opis, CVSS, zakresy wersji i referencje do commitów. nvd.nist.gov+1

- Ubuntu CVE Tracker – status i powiązane USN. Ubuntu

- SUSE CVE – advisory i listy pakietów. suse.com

- Amazon Linux ALAS – advisory (AL2/Extras). alas.aws.amazon.com

- Wiz Vuln DB – zebrane informacje o wersjach naprawionych w różnych gałęziach. (dodatkowe źródło wtórne) wiz.io

- Debian Security Tracker – wpis dla CVE. security-tracker.debian.org