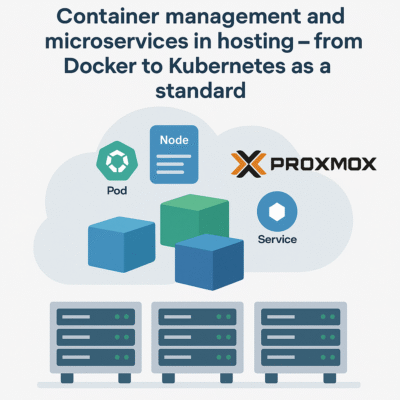

Zarządzanie kontenerami i mikrousługami w hostingu – od Docker do Kubernetes jako standard

W erze mikroserwisów, elastyczności i chmury, konteneryzacja oraz orkiestracja stają się fundamentem nowoczesnego hostingu. Dla firm hostingowych i dostawców usług (takich jak youITcare) to naturalny kierunek rozwoju — przejście od pojedynczych instancji wirtualnych maszyn do dynamicznego zarządzania kontenerami i skalowalnych usług. W tym artykule omówię: 1. Kontenery i mikrousługi – co to i dlaczego Kontenery […]

Czytaj więcejCVE-2025-39738 – podatność w systemie plików Btrfs: szczegółowa analiza i rekomendacje

Co to jest CVE-2025-39738 Krótki opis CVE-2025-39738 to podatność w jądrze Linux związana z systemem plików Btrfs, która wpływa na operacje relokacji (“relocation”) subwoluminów, szczególnie takich, które zostały częściowo usunięte (partially dropped subvolumes). Operacje balansowania (“balance”) mogą wywołać transakcję abortu (błąd) z powodu brakujących “backref items” dla tych subwoluminów. nvd.nist.gov+2wiz.io+2 W skrócie: gdy system napotyka […]

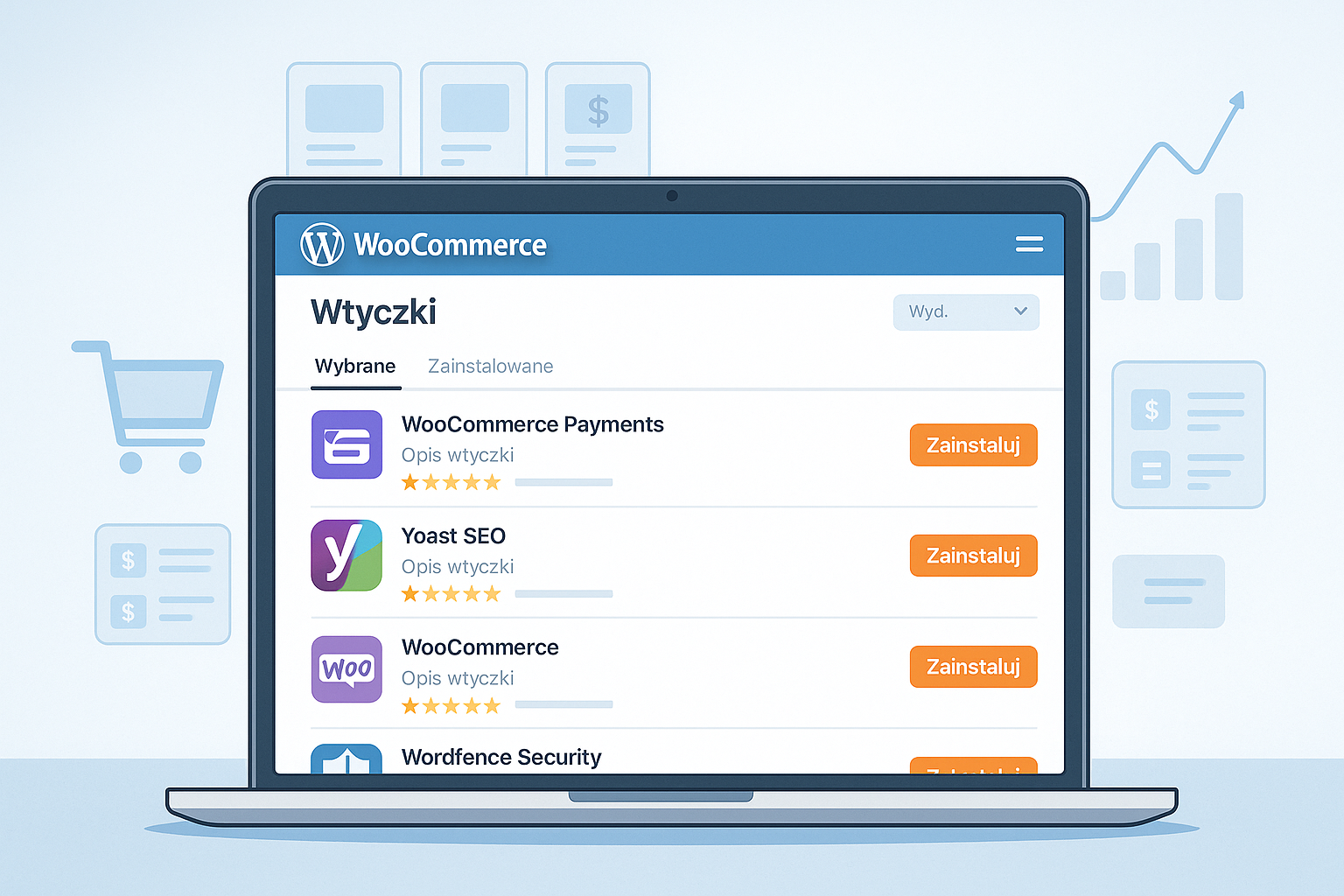

Czytaj więcej10 sprawdzonych wtyczek dla WooCommerce – bezpieczeństwo, SEO i sprzedaż w praktyce

WooCommerce – czym jest i na jakim silniku działa WooCommerce to darmowa wtyczka e-commerce dla systemu WordPress – najpopularniejszego CMS-a świata, który napędza ponad 40% wszystkich stron internetowych.Działa w oparciu o: W praktyce WooCommerce zamienia WordPressa w pełnoprawny system sklepowy: z produktami, płatnościami, magazynem, kuponami, integracjami i raportami. Skąd pobierać wtyczki WooCommerce (i WordPress) 🔹 […]

Czytaj więcejInfrastructure as Code w praktyce: jak Chef zmienia zarządzanie serwerami

1) IaC „po ludzku” – o co w tym chodzi? Infrastructure as Code (IaC) to sposób zarządzania serwerami i usługami, w którym cała konfiguracja jest zapisana w repozytorium jako kod. Zamiast klikać w panelach, uruchamiasz kod – identycznie na testach i na produkcji.Korzyści: 2) Jak działa Chef (w praktyce YIC) Chef to ekosystem, którego sercem […]

Czytaj więcejWyciek w GitLab RedHat – co się wydarzyło, jakie dane wyciekły, jak się chronić

Co się stało — opis incydentu Wstęp i potwierdzenie W październiku 2025 roku Red Hat potwierdził, że doszło do nieautoryzowanego dostępu do instancji GitLab wykorzystywanej przez zespół konsultingowy Red Hat (Red Hat Consulting). CyberScoop+3redhat.com+3SecurityWeek+3 Atakujący – grupa Crimson Collective – ogłosili, że wykradli około 570 GB skompresowanych danych z 28 000 prywatnych repozytoriów. Help Net […]

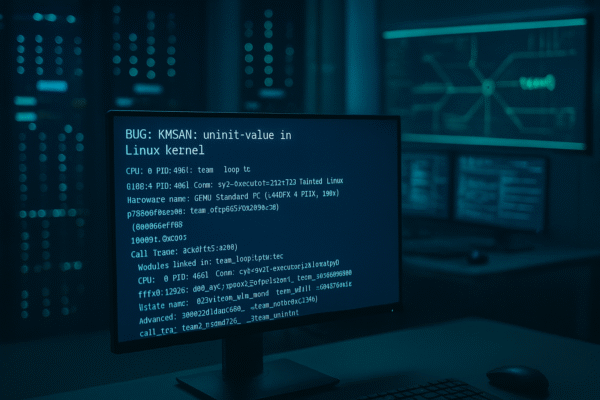

Czytaj więcejCVE-2025-21787 – podatność w jądrze Linux (sterownik „team”): na czym polega, kogo dotyczy i jak się zabezpieczyć

TL;DR (dla zabieganych) CVE-2025-21787 to błąd walidacji łańcuchów znaków w sterowniku „team” jądra Linux (funkcjonalność TEAM_OPTION_TYPE_STRING). Może doprowadzić do lokalnej destabilizacji systemu (DoS/panic) przez użytkownika z niskim poziomem uprawnień. Naprawa jest włączona w gałęziach LTS i bieżących: 6.1.129, 6.6.79, 6.12.16, 6.13.4 (oraz nowszych/RC). Aktualizuj jądro lub przynajmniej wyłącz/odładuj moduł team tam, gdzie nie jest potrzebny. […]

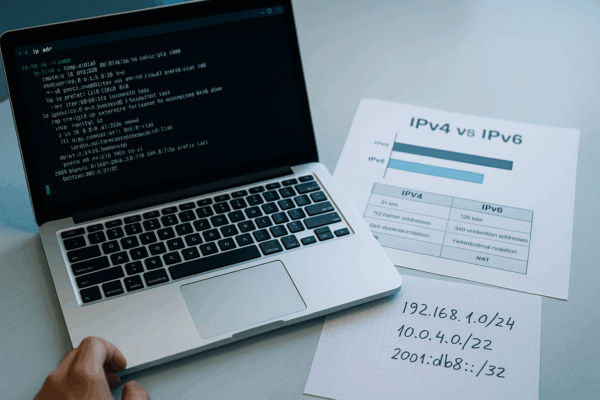

Czytaj więcejIPv4 i IPv6 — kompletny, techniczny przewodnik (co to jest, jak czytać adresy, maski, prefixy i praktyka)

Streszczenie (krótko) Adres IP (Internet Protocol address) to unikalny identyfikator urządzenia w sieci IP. Istnieją dwie główne wersje: IPv4 (32-bitowa, ~4,29 miliarda adresów) i IPv6 (128-bitowa, ogromna przestrzeń adresowa — ≈3,4×10^38 adresów). W praktyce używamy prefiksów (np. /24, /64) do definiowania rozmiaru podsieci, maski (dla IPv4) albo notacji CIDR. IPv4 jest ograniczone i często stosuje […]

Czytaj więcejPolska kupi 6 satelitów komunikacyjnych — co to znaczy i jak to działa (analiza techniczna)

Streszczenie: W najnowszej rewizji Krajowego Planu Odbudowy (KPO) Polska zaplanowała zakup sześciu satelitów komunikacyjnych i budowę stacji naziemnej — finansowanie ma pochodzić z KPO (ok. 2 mld zł). To działanie wpisuje się w unijny program IRIS² i ma zapewnić suwerenną, bezpieczną łączność dla instytucji państwowych, służb i infrastruktury krytycznej. Poniżej znajdziesz szczegółowe wyjaśnienie projektu, możliwe […]

Czytaj więcejWireGuard — kompletny przewodnik techniczny: co to jest, gdzie stosować, wydajność i bezpieczeństwo

Wprowadzenie — czym jest WireGuard w skrócie WireGuard to współczesny, prosty i szybki protokół VPN oraz implementacja do tworzenia bezpiecznych tuneli IP. Został zaprojektowany z myślą o minimalizmie, łatwości audytu i wysokiej wydajności — główny kod implementacji działa w jądrze systemu (Linux kernel module) lub jako przenośna implementacja w Go. WireGuard stosuje nowoczesne kryptograficzne konstrukty […]

Czytaj więcejBezpieczeństwo centrów danych w Polsce po incydentach z dronami — analiza, ryzyka i zalecenia techniczne

Wprowadzenie — co się wydarzyło (aktualne fakty) W nocy 10 września 2025 r. polskie służby zgłosiły wielokrotne naruszenia przestrzeni powietrznej przez „obiekty typu dron”, a część z nich została zestrzelona przez siły polskie i samoloty NATO. Rząd i media informowały o kilkunastu naruszeniach i kilku neutralizowanych obiektach; sytuacja wywołała tymczasowe zamknięcie wybranych lotnisk i wzrost […]

Czytaj więcej