Nieautoryzowane wypłaty z bankomatów u klientów Santander. Co się stało, jak działał atak i jak się chronić?

Co się wydarzyło (krótka oś czasu) Dodatkowe doniesienia (anglojęzyczne media) potwierdzają skalę zgłoszeń i działania policji w Poznaniu, Bydgoszczy i innych miastach. Polskie Radio online+1 Jak mógł działać atak (w prostych słowach) Co zrobić TERAZ, jeśli jesteś klientem Santandera (lub dowolnego banku) A. Jeśli widzisz podejrzaną wypłatę: B. Jeśli jeszcze nie masz problemu, ale chcesz […]

Czytaj więcejGlobalna awaria internetu — co się stało, dlaczego i jak się przed tym chronić

Co się stało — kilka konkretnych przypadków a) Amazon Web Services (AWS) – październik 2025 Dnia 20 października 2025 r. AWS doświadczył poważnej awarii regionu US-East-1 w Wirginii, która wpłynęła na tysiące aplikacji i stron internetowych na całym świecie. Platformy takie jak Snapchat, Roblox czy Signal zgłaszały przerwy w działaniu. AWS wskazał, że przyczyną było […]

Czytaj więcejZielony hosting: co to znaczy naprawdę i jak weryfikować deklaracje dostawców

1. Co to jest zielony hosting? Zielony hosting (ang. green hosting, eco hosting, sustainable hosting) to podejście, w którym dostawca hostingu podejmuje konkretne działania, by zmniejszyć lub zrównoważyć wpływ swojej infrastruktury na środowisko. Nie chodzi o magiczne „0 emisji” (to praktycznie niemożliwe), lecz o redukcję, efektywność i przejrzystość. Wikipedia+2InMotion Hosting+2 Do typowych strategii używanych przez […]

Czytaj więcejNiemiecki przykład: Schleswig-Holstein rezygnuje z Microsoft, migruje na Thunderbird i Open-Xchange — co to oznacza?

1. Co się stało – konkretny przypadek Schleswig-Holstein Migracja maili i odejście od Microsoft Według oficjalnych i medialnych doniesień, land niemiecki Schleswig-Holstein (najpółnocniejszy stan Niemiec) zakończył migrację swojej infrastruktury e-mailowej z Microsoft Exchange / Outlook do rozwiązań open source — głównie Open-Xchange jako serwera i Thunderbird jako klienta poczty. It’s FOSS News+2Cybernews+2 Proces trwał około […]

Czytaj więcejCVE-2025-39738 – podatność w systemie plików Btrfs: szczegółowa analiza i rekomendacje

Co to jest CVE-2025-39738 Krótki opis CVE-2025-39738 to podatność w jądrze Linux związana z systemem plików Btrfs, która wpływa na operacje relokacji (“relocation”) subwoluminów, szczególnie takich, które zostały częściowo usunięte (partially dropped subvolumes). Operacje balansowania (“balance”) mogą wywołać transakcję abortu (błąd) z powodu brakujących “backref items” dla tych subwoluminów. nvd.nist.gov+2wiz.io+2 W skrócie: gdy system napotyka […]

Czytaj więcejWyciek w GitLab RedHat – co się wydarzyło, jakie dane wyciekły, jak się chronić

Co się stało — opis incydentu Wstęp i potwierdzenie W październiku 2025 roku Red Hat potwierdził, że doszło do nieautoryzowanego dostępu do instancji GitLab wykorzystywanej przez zespół konsultingowy Red Hat (Red Hat Consulting). CyberScoop+3redhat.com+3SecurityWeek+3 Atakujący – grupa Crimson Collective – ogłosili, że wykradli około 570 GB skompresowanych danych z 28 000 prywatnych repozytoriów. Help Net […]

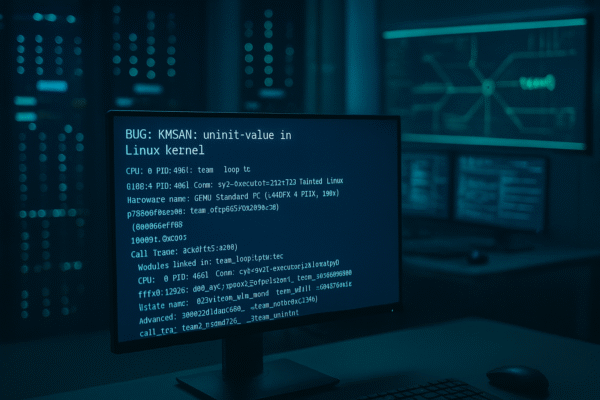

Czytaj więcejCVE-2025-21787 – podatność w jądrze Linux (sterownik „team”): na czym polega, kogo dotyczy i jak się zabezpieczyć

TL;DR (dla zabieganych) CVE-2025-21787 to błąd walidacji łańcuchów znaków w sterowniku „team” jądra Linux (funkcjonalność TEAM_OPTION_TYPE_STRING). Może doprowadzić do lokalnej destabilizacji systemu (DoS/panic) przez użytkownika z niskim poziomem uprawnień. Naprawa jest włączona w gałęziach LTS i bieżących: 6.1.129, 6.6.79, 6.12.16, 6.13.4 (oraz nowszych/RC). Aktualizuj jądro lub przynajmniej wyłącz/odładuj moduł team tam, gdzie nie jest potrzebny. […]

Czytaj więcejNIS2 – co to jest, kogo dotyczy i jak przygotować firmę (2025)

Czym jest NIS2 – w skrócie i „po ludzku” NIS2 to unijna dyrektywa podnosząca wspólny poziom cyberbezpieczeństwa w 18 krytycznych sektorach (m.in. energia, zdrowie, administracja, usługi cyfrowe, operatorzy DNS, rejestry domen, łączność) i zastępująca starszą NIS1. Wprowadza obowiązkowe środki zarządzania ryzykiem, terminowe raportowanie incydentów oraz odpowiedzialność kadry zarządzającej. Jej pełny tekst znajdziesz na EUR-Lex, a […]

Czytaj więcejMożliwy wyciek danych z serwera Kanału ZERO — co się stało, jakie są konsekwencje i jak się chronić

Streszczenie — najważniejsze fakty (TL;DR) W ostatnich dniach na jednym z cyberprzestępczych forów pojawił się zrzut bazy danych, który rzekomo pochodzi z serwera powiązanego z produkcją Kanału ZERO. Fragmenty danych (m.in. związane z monetyzacją materiałów, a według doniesień także rekordy użytkowników i logowania) zostały opublikowane lub udostępnione jako „próbka” wycieku. Sprawę jako pierwsi opisały serwisy […]

Czytaj więcejCyberataki na polskie baseny i przepompownie wodne — co wiemy, jak się bronić

TL;DR W 2024–2025 r. odnotowano w Polsce serię incydentów wymierzonych w infrastrukturę wodno-kanalizacyjną i obiekty rekreacyjne (baseny). Część z nich miała charakter demonstracyjny (zmiany parametrów, publikacja nagrań), inne – próbę ingerencji w systemy uzdatniania i dystrybucji wody. W sierpniu br. rząd potwierdził udaremnienie ataku na system wodny dużego miasta; media branżowe wskazują także na natarczywe […]

Czytaj więcej