GPT-5 — co to jest, jak działa, warianty, możliwości i jak się z nim komunikować

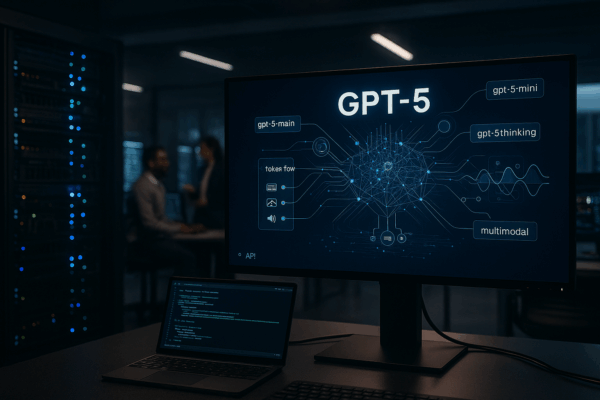

Wprowadzenie — czym jest GPT-5 (krótko) GPT-5 to najnowszy flagowy model językowy udostępniony przez OpenAI (zaprezentowany w oficjalnym ogłoszeniu 7 sierpnia 2025 r.). To wielomodalna, scentralizowana platforma modelowa, którą OpenAI opisuje jako „najbardziej zaawansowany model” w swojej serii — ma lepiej radzić sobie z zadaniami matematycznymi, programistycznymi, prawnymi i medycznymi niż poprzednicy, jednocześnie oferując nową […]

Czytaj więcejVaultwarden – Lekka i Bezpieczna Alternatywa dla Bitwarden Server

W dzisiejszych czasach zarządzanie hasłami jest kluczowe dla bezpieczeństwa zarówno firm, jak i użytkowników indywidualnych. Jednym z najpopularniejszych narzędzi do przechowywania haseł jest Bitwarden, który oferuje zarówno wersję chmurową, jak i możliwość samodzielnego hostowania. Jednak dla użytkowników poszukujących lżejszej i bardziej wydajnej alternatywy powstał Vaultwarden – open-source’owa implementacja serwera Bitwarden, zoptymalizowana pod kątem minimalnego zużycia […]

Czytaj więcejPodatność CVE-2024-20017: Zagrożenie dla Urządzeń z Chipsetami Wi-Fi

CVE-2024-20017 to krytyczna podatność w popularnych chipsetach Wi-Fi produkowanych przez MediaTek, która została oceniona na 9.8 w skali CVSS. Podatność ta umożliwia zdalne wykonanie kodu na urządzeniach, co oznacza, że atakujący może przejąć pełną kontrolę nad podatnym urządzeniem bez interakcji użytkownika. Podatność ta dotyczy głównie urządzeń korzystających z chipsetów Wi-Fi 6, takich jak MT7622 i […]

Czytaj więcejKorzyści z Outsourcingu Hostingowego: Plusy i Minusy

W dzisiejszych czasach coraz więcej firm decyduje się na outsourcing usług hostingowych, aby usprawnić swoje operacje IT. Outsourcing hostingowy to model, w którym firma przekazuje zarządzanie serwerami, infrastrukturą oraz innymi zasobami technologicznymi do zewnętrznej firmy. Taka decyzja niesie ze sobą wiele korzyści, ale również pewne wyzwania. W tym artykule omówimy zalety oraz potencjalne wady outsourcingu […]

Czytaj więcejAktualizacja Statusu Awarii Windows z 19 lipca 2024

W poprzednim artykule informowaliśmy o poważnej awarii, która dotknęła systemy Windows na całym świecie 19 lipca 2024 roku. Awaria ta wpłynęła na szeroki zakres usług Microsoftu, w tym Windows, Office 365, Outlook, Teams oraz Xbox Live. Poniżej przedstawiamy aktualizację statusu oraz działania naprawcze, które zostały podjęte. Przypomnienie: Co się wydarzyło? 19 lipca 2024 roku doszło […]

Czytaj więcejDzisiejsza Awaria Windows: Szczegółowa Analiza

Dziś rano użytkownicy systemu Windows na całym świecie doświadczyli poważnej awarii. Problemy dotyczyły szerokiego zakresu usług Microsoftu, w tym Windows, Office 365, Outlook, Teams oraz Xbox Live. Awaria spowodowała brak dostępu do tych usług oraz znaczne zakłócenia w działaniu systemów. Przyczyna Awarii Według wstępnych raportów, przyczyną awarii była krytyczna usterka w najnowszej aktualizacji systemu, która […]

Czytaj więcejBezpieczne Korzystanie z Portali Społecznościowych

Portale społecznościowe, takie jak Facebook, Twitter, Instagram czy LinkedIn, stały się integralną częścią naszego życia. Umożliwiają one komunikację, dzielenie się informacjami i budowanie sieci kontaktów. Jednakże, korzystanie z tych platform niesie ze sobą również zagrożenia związane z bezpieczeństwem i prywatnością. W tym artykule omówimy kluczowe aspekty bezpiecznego korzystania z portali społecznościowych, metody przejmowania kont, sposoby […]

Czytaj więcejCo to jest EOL w Kontekście Oprogramowania Hostingowego i Systemu Operacyjnego?

W świecie technologii i oprogramowania, termin “EOL” jest kluczowym elementem, który wpływa na zarządzanie infrastrukturą IT. EOL, czyli “End of Life”, odnosi się do momentu, w którym producent oprogramowania przestaje oferować wsparcie, aktualizacje i poprawki bezpieczeństwa dla danego produktu. W tym artykule wyjaśnimy, co to jest EOL, o czym mówi, jakie kroki należy podjąć w […]

Czytaj więcejSystemy plików w Linux i Windows: Przegląd, zastosowania i ciekawostki

System plików to jedna z fundamentalnych koncepcji zarządzania danymi w systemach operacyjnych. Jest to sposób organizacji i przechowywania plików na dyskach twardych, SSD lub innych nośnikach danych. Linux i Windows, dwa dominujące systemy operacyjne, oferują różnorodne systemy plików, każdy z nich przeznaczony do specyficznych zastosowań i optymalizowany pod kątem różnych celów. W tym artykule przyjrzymy […]

Czytaj więcejWszechświat Linuxa: Od Głównego nurtu do Niszowych Dystrybucji

Linux to nie tylko system operacyjny, to cały ekosystem dystrybucji, z których każda ma coś unikatowego do zaoferowania. Od popularnych wersji takich jak Ubuntu czy Fedora, po niszowe dystrybucje jak Puppy Linux czy Tails, Linux zapewnia elastyczność i wybór dostosowany do potrzeb każdego użytkownika. W tym artykule przyjrzymy się bliżej 10 najpopularniejszym i 10 niszowym […]

Czytaj więcej