Phishing na e-Urząd Skarbowy: rzekomy zwrot podatku — jak działa, jak się chronić

Co się wydarzyło — krótkie podsumowanie faktów W ostatnich dniach CERT Polska i instytucje rządowe ostrzegły przed falą phishingowych wiadomości e-mail i SMS, w których przestępcy podszywali się pod e-Urząd Skarbowy / KAS. Wiadomości miały informować o możliwości odebrania zwrotu podatku i zachęcać do kliknięcia w link lub załącznik prowadzący do fałszywej strony. Celem było […]

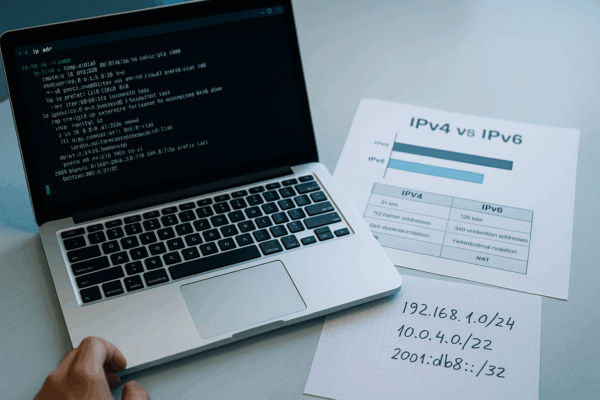

Czytaj więcejIPv4 i IPv6 — kompletny, techniczny przewodnik (co to jest, jak czytać adresy, maski, prefixy i praktyka)

Streszczenie (krótko) Adres IP (Internet Protocol address) to unikalny identyfikator urządzenia w sieci IP. Istnieją dwie główne wersje: IPv4 (32-bitowa, ~4,29 miliarda adresów) i IPv6 (128-bitowa, ogromna przestrzeń adresowa — ≈3,4×10^38 adresów). W praktyce używamy prefiksów (np. /24, /64) do definiowania rozmiaru podsieci, maski (dla IPv4) albo notacji CIDR. IPv4 jest ograniczone i często stosuje […]

Czytaj więcejWindows vs. Linux: Porównanie Systemów Operacyjnych

Windows i Linux to dwa najpopularniejsze systemy operacyjne używane na całym świecie. Każdy z nich ma swoje unikalne cechy, zalety i wady, które czynią je odpowiednimi do różnych zastosowań. W tym artykule porównamy oba systemy, omówimy ich funkcjonalności, dystrybucje, zalety i wady, a także zastanowimy się nad ich przyszłością. Windows Podstawowe Funkcjonalności i Dystrybucje: Zalety: […]

Czytaj więcejSystem GPS: Kompletny Przewodnik

Global Positioning System (GPS) to technologia, która zrewolucjonizowała sposób, w jaki poruszamy się, planujemy trasy i znajdujemy lokalizacje na całym świecie. Opracowany przez Departament Obrony Stanów Zjednoczonych, GPS stał się narzędziem powszechnie używanym zarówno w cywilnym, jak i wojskowym zastosowaniu. W tym artykule omówimy, czym jest GPS, jak działa, ile satelitów krąży nad nami, alternatywne […]

Czytaj więcej20 Kluczowych Stanowisk w Branży IT: Zrozumieć Zawody Informatyczne

Branża informatyczna jest jednym z najszybciej rozwijających się sektorów na świecie, oferując szeroki zakres stanowisk i specjalizacji. Od programistów po administratorów systemów, rola specjalistów IT ewoluuje wraz z postępem technologicznym. W tym artykule przyjrzymy się 20 najważniejszym nazwom zawodów w informatyce, w tym roli SysOps, aby wyjaśnić, co dokładnie oznacza każde stanowisko i jakie są […]

Czytaj więcejSystemy plików w Linux i Windows: Przegląd, zastosowania i ciekawostki

System plików to jedna z fundamentalnych koncepcji zarządzania danymi w systemach operacyjnych. Jest to sposób organizacji i przechowywania plików na dyskach twardych, SSD lub innych nośnikach danych. Linux i Windows, dwa dominujące systemy operacyjne, oferują różnorodne systemy plików, każdy z nich przeznaczony do specyficznych zastosowań i optymalizowany pod kątem różnych celów. W tym artykule przyjrzymy […]

Czytaj więcejWszechświat Linuxa: Od Głównego nurtu do Niszowych Dystrybucji

Linux to nie tylko system operacyjny, to cały ekosystem dystrybucji, z których każda ma coś unikatowego do zaoferowania. Od popularnych wersji takich jak Ubuntu czy Fedora, po niszowe dystrybucje jak Puppy Linux czy Tails, Linux zapewnia elastyczność i wybór dostosowany do potrzeb każdego użytkownika. W tym artykule przyjrzymy się bliżej 10 najpopularniejszym i 10 niszowym […]

Czytaj więcejZarządzanie pakietami w systemach Linux: Przewodnik po Rocky Linux, Ubuntu i Debian

W świecie systemów operacyjnych Linux, pakiety są podstawowymi jednostkami oprogramowania, które pozwalają na łatwą instalację, aktualizację i zarządzanie aplikacjami oraz bibliotekami systemowymi. Repozytoria pakietów to zdalne serwery przechowujące zbiory pakietów, które można pobierać i instalować na lokalnym systemie. W tym artykule przyjrzymy się, jak zarządzać pakietami w popularnych dystrybucjach Linuxa, takich jak Rocky Linux (oparty […]

Czytaj więcejSztuczna Inteligencja: Przewodnik po współczesnych technologiach AI

Sztuczna inteligencja (AI) to dziedzina informatyki, która zajmuje się tworzeniem algorytmów i systemów zdolnych do wykonywania zadań, które zwykle wymagają ludzkiej inteligencji. Dzięki postępom w uczeniu maszynowym i analizie danych, AI stała się kluczowym elementem innowacji w wielu sektorach, od medycyny po produkcję. Zasada działania AI Sztuczna inteligencja działa na zasadzie przetwarzania dużych ilości danych […]

Czytaj więcejSzyfrowanie wiadomości e-mail: Zapewnienie prywatności w komunikacji cyfrowej

Szyfrowanie wiadomości e-mail to proces, który zapewnia bezpieczeństwo i prywatność korespondencji elektronicznej, chroniąc treść wiadomości przed nieuprawnionym dostępem. Jest to niezbędne narzędzie w dzisiejszym świecie, gdzie cyberzagrożenia i naruszenia prywatności są coraz częstsze. Co to jest szyfrowanie wiadomości? Szyfrowanie wiadomości polega na przekształceniu czytelnej treści (znanego jako tekst jawny) w formę zaszyfrowaną (tekst zaszyfrowany), który […]

Czytaj więcej