Wyciek danych w polskiej firmie ochroniarskiej — co się stało, jak to rozpoznać i jak reagować

Streszczenie W połowie września 2025 r. pojawiły się doniesienia o dużym wycieku danych z polskiej firmy ochroniarskiej (Ekotrade) — atak przypisuje się grupie ransomware oznaczanej przez źródła jako „Qilin”. Wśród ujawnionych materiałów mają się znaleźć dane pracowników (w tym zdjęcia i numery PESEL) oraz dokumenty operacyjne. Równocześnie przypominamy o innych głośnych incydentach w Polsce (m.in. […]

Czytaj więcejSztuczna inteligencja szybko się rozwija — czy już wypiera ludzi z pracy, czy to dopiero początek?

Wprowadzenie — jak szybko „to” idzie Sztuczna inteligencja (AI) przeszła w ostatnich latach z badań laboratoryjnych do codziennych narzędzi. Modele językowe, systemy rozpoznawania obrazu, uczenie maszynowe w analizie danych — wszystko to stało się na tyle praktyczne i tanie, że coraz częściej zastępuje albo wspiera ludzką pracę. Pytanie, które coraz częściej pojawia się w mediach […]

Czytaj więcejWireGuard — kompletny przewodnik techniczny: co to jest, gdzie stosować, wydajność i bezpieczeństwo

Wprowadzenie — czym jest WireGuard w skrócie WireGuard to współczesny, prosty i szybki protokół VPN oraz implementacja do tworzenia bezpiecznych tuneli IP. Został zaprojektowany z myślą o minimalizmie, łatwości audytu i wysokiej wydajności — główny kod implementacji działa w jądrze systemu (Linux kernel module) lub jako przenośna implementacja w Go. WireGuard stosuje nowoczesne kryptograficzne konstrukty […]

Czytaj więcejBezpieczeństwo centrów danych w Polsce po incydentach z dronami — analiza, ryzyka i zalecenia techniczne

Wprowadzenie — co się wydarzyło (aktualne fakty) W nocy 10 września 2025 r. polskie służby zgłosiły wielokrotne naruszenia przestrzeni powietrznej przez „obiekty typu dron”, a część z nich została zestrzelona przez siły polskie i samoloty NATO. Rząd i media informowały o kilkunastu naruszeniach i kilku neutralizowanych obiektach; sytuacja wywołała tymczasowe zamknięcie wybranych lotnisk i wzrost […]

Czytaj więcejKtóry hosting wybrać — Hosting WWW (shared), VPS czy Serwer Dedykowany?

Wprowadzenie — prosty wybór, wiele zmiennych Wybór między hostingiem WWW (shared), VPS (Virtual Private Server) a serwerem dedykowanym nie powinien być emocjonalny ani “czytałem gdzieś, że…”. To decyzja techniczno-biznesowa — zależy od ruchu strony, charakteru aplikacji (statyczna strona, WordPress, sklep e-commerce, aplikacja webowa), wymagań bazy danych, poziomu bezpieczeństwa, budżetu i zasobów do utrzymania serwera. Poniżej […]

Czytaj więcejDirectAdmin vs cPanel — kompletny, techniczny przewodnik

Wprowadzenie DirectAdmin i cPanel (razem z WHM) to dwa z najpopularniejszych komercyjnych paneli hostingowych używanych do zarządzania kontami hostingowymi, pocztą, DNS, bazami danych i usługami webowymi w środowisku Linux. Panele te dostarczają interfejsu webowego dla administratorów, resellerów i użytkowników końcowych, automatyzują powtarzalne zadania i integrują się z wieloma systemami (billing, backup, monitoring, usługodawcami SSL). Ten […]

Czytaj więcejyouITcare — outsourcing hostingowy i administracja serwerami (artykuł promocyjny)

Wprowadzenie — kim jesteśmy youITcare to zespół specjalistów, który zajmuje się kompleksowym zarządzaniem infrastrukturą serwerową — od projektowania, przez wdrożenie, po ciągłą administrację i wsparcie operacyjne. Świadczymy usługi zarządzanego hostingu dla firm średnich i dużych, software house’ów, sklepów e-commerce, a także dla instytucji publicznych i organizacji pozarządowych. Nasze podejście łączy doświadczenie inżynierskie z automatyzacją i […]

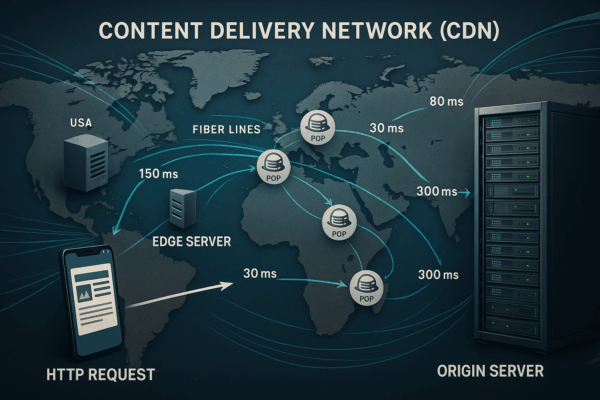

Czytaj więcejContent Delivery Network (CDN) — kompletny przewodnik techniczny

Wprowadzenie — czym jest CDN Content Delivery Network (CDN) to rozproszona sieć serwerów (edge servers, POPs — Points of Presence) rozmieszczonych geograficznie, której celem jest dostarczanie treści internetowych (statycznych i coraz częściej dynamicznych) do użytkowników końcowych z możliwie najbliższego punktu sieciowego. Zamiast każdorazowego odpytywania centralnego serwera źródłowego (origin), żądania HTTP/HTTPS trafiają do najbliższego POP, który […]

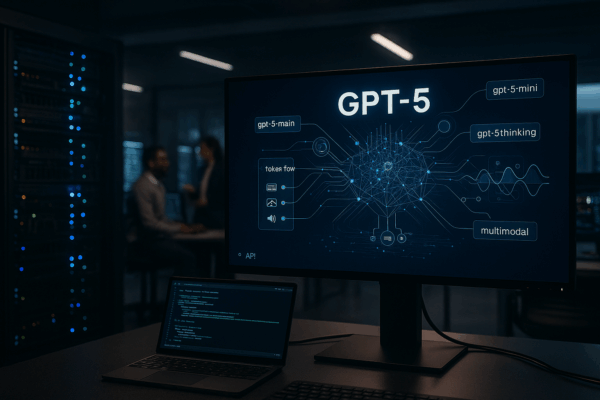

Czytaj więcejGPT-5 — co to jest, jak działa, warianty, możliwości i jak się z nim komunikować

Wprowadzenie — czym jest GPT-5 (krótko) GPT-5 to najnowszy flagowy model językowy udostępniony przez OpenAI (zaprezentowany w oficjalnym ogłoszeniu 7 sierpnia 2025 r.). To wielomodalna, scentralizowana platforma modelowa, którą OpenAI opisuje jako „najbardziej zaawansowany model” w swojej serii — ma lepiej radzić sobie z zadaniami matematycznymi, programistycznymi, prawnymi i medycznymi niż poprzednicy, jednocześnie oferując nową […]

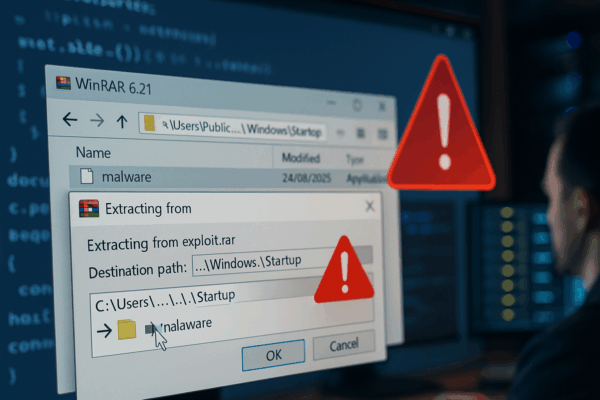

Czytaj więcejWinRAR — sierpniowa (2025) podatność CVE-2025-8088: pełne techniczne wyjaśnienie, wykrywanie i ochrona

Krótko w pigułce — co się stało W lipcu–sierpniu 2025 roku odkryto i opublikowano krytyczną podatność w Windows-owej wersji WinRAR (biblioteka/komponent UnRAR): ścieżkowa (directory/path) traversal, śledzona jako CVE-2025-8088. Błąd umożliwiał przygotowanie spreparowanego archiwum .rar, które podczas rozpakowywania mogło zapisać pliki poza oczekiwanym katalogiem docelowym (np. w katalogach autostartu lub systemowych) — co w praktyce prowadziło […]

Czytaj więcej