10 sprawdzonych wtyczek dla WooCommerce – bezpieczeństwo, SEO i sprzedaż w praktyce

WooCommerce – czym jest i na jakim silniku działa WooCommerce to darmowa wtyczka e-commerce dla systemu WordPress – najpopularniejszego CMS-a świata, który napędza ponad 40% wszystkich stron internetowych.Działa w oparciu o: W praktyce WooCommerce zamienia WordPressa w pełnoprawny system sklepowy: z produktami, płatnościami, magazynem, kuponami, integracjami i raportami. Skąd pobierać wtyczki WooCommerce (i WordPress) 🔹 […]

Czytaj więcejInfrastructure as Code w praktyce: jak Chef zmienia zarządzanie serwerami

1) IaC „po ludzku” – o co w tym chodzi? Infrastructure as Code (IaC) to sposób zarządzania serwerami i usługami, w którym cała konfiguracja jest zapisana w repozytorium jako kod. Zamiast klikać w panelach, uruchamiasz kod – identycznie na testach i na produkcji.Korzyści: 2) Jak działa Chef (w praktyce YIC) Chef to ekosystem, którego sercem […]

Czytaj więcejWyciek w GitLab RedHat – co się wydarzyło, jakie dane wyciekły, jak się chronić

Co się stało — opis incydentu Wstęp i potwierdzenie W październiku 2025 roku Red Hat potwierdził, że doszło do nieautoryzowanego dostępu do instancji GitLab wykorzystywanej przez zespół konsultingowy Red Hat (Red Hat Consulting). CyberScoop+3redhat.com+3SecurityWeek+3 Atakujący – grupa Crimson Collective – ogłosili, że wykradli około 570 GB skompresowanych danych z 28 000 prywatnych repozytoriów. Help Net […]

Czytaj więcejCVE-2025-21787 – podatność w jądrze Linux (sterownik „team”): na czym polega, kogo dotyczy i jak się zabezpieczyć

TL;DR (dla zabieganych) CVE-2025-21787 to błąd walidacji łańcuchów znaków w sterowniku „team” jądra Linux (funkcjonalność TEAM_OPTION_TYPE_STRING). Może doprowadzić do lokalnej destabilizacji systemu (DoS/panic) przez użytkownika z niskim poziomem uprawnień. Naprawa jest włączona w gałęziach LTS i bieżących: 6.1.129, 6.6.79, 6.12.16, 6.13.4 (oraz nowszych/RC). Aktualizuj jądro lub przynajmniej wyłącz/odładuj moduł team tam, gdzie nie jest potrzebny. […]

Czytaj więcejNIS2 – co to jest, kogo dotyczy i jak przygotować firmę (2025)

Czym jest NIS2 – w skrócie i „po ludzku” NIS2 to unijna dyrektywa podnosząca wspólny poziom cyberbezpieczeństwa w 18 krytycznych sektorach (m.in. energia, zdrowie, administracja, usługi cyfrowe, operatorzy DNS, rejestry domen, łączność) i zastępująca starszą NIS1. Wprowadza obowiązkowe środki zarządzania ryzykiem, terminowe raportowanie incydentów oraz odpowiedzialność kadry zarządzającej. Jej pełny tekst znajdziesz na EUR-Lex, a […]

Czytaj więcejJak skonfigurować DirectAdmin na Rocky Linux krok po kroku (2025)

Dlaczego DirectAdmin i Rocky Linux to dobre połączenie? W youITcare od lat wspieramy klientów w administracji serwerami i panelami hostingowymi. Z naszych doświadczeń wynika, że DirectAdmin na Rocky Linux to dziś jedno z najbardziej stabilnych i przyszłościowych rozwiązań dla firm hostingowych oraz administratorów IT. Rocky Linux, jako następca CentOS, daje długoterminowe wsparcie i stabilność, a […]

Czytaj więcejMożliwy wyciek danych z serwera Kanału ZERO — co się stało, jakie są konsekwencje i jak się chronić

Streszczenie — najważniejsze fakty (TL;DR) W ostatnich dniach na jednym z cyberprzestępczych forów pojawił się zrzut bazy danych, który rzekomo pochodzi z serwera powiązanego z produkcją Kanału ZERO. Fragmenty danych (m.in. związane z monetyzacją materiałów, a według doniesień także rekordy użytkowników i logowania) zostały opublikowane lub udostępnione jako „próbka” wycieku. Sprawę jako pierwsi opisały serwisy […]

Czytaj więcejCyberataki na polskie baseny i przepompownie wodne — co wiemy, jak się bronić

TL;DR W 2024–2025 r. odnotowano w Polsce serię incydentów wymierzonych w infrastrukturę wodno-kanalizacyjną i obiekty rekreacyjne (baseny). Część z nich miała charakter demonstracyjny (zmiany parametrów, publikacja nagrań), inne – próbę ingerencji w systemy uzdatniania i dystrybucji wody. W sierpniu br. rząd potwierdził udaremnienie ataku na system wodny dużego miasta; media branżowe wskazują także na natarczywe […]

Czytaj więcejKopie zapasowe w youITcare — bezpieczeństwo Twoich danych bez kompromisów

Dlaczego backup to fundament bezpieczeństwa? Każda firma, niezależnie od wielkości i branży, bazuje na danych — stronach WWW, bazach klientów, systemach księgowych, aplikacjach czy poczcie. Ich utrata oznacza często poważne straty finansowe i wizerunkowe. Dlatego w youITcare traktujemy kopie zapasowe jako filar bezpieczeństwa. Backup nie jest luksusem — to standard, który wdrażamy zawsze i wszędzie, […]

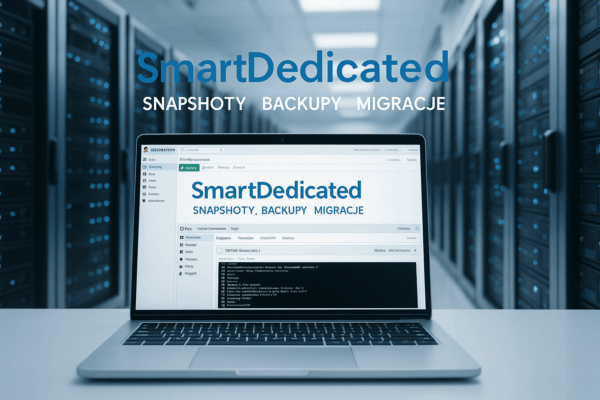

Czytaj więcejSmartDedicated od youITcare — przyszłość zarządzania serwerami dedykowanymi

SmartDedicated — co to takiego? W youITcare doskonale rozumiemy, że dla wielu firm i projektów hostingowych serwer dedykowany to fundament działania. Jednak klasyczny model, w którym system produkcyjny działa bezpośrednio na serwerze bare-metal, ma swoje ograniczenia — migracje są trudniejsze, kopie zapasowe wymagają dodatkowych narzędzi, a elastyczność jest ograniczona. Dlatego stworzyliśmy usługę SmartDedicated.To połączenie pełnej […]

Czytaj więcej