Cyberatak na polską infrastrukturę energetyczną pod koniec 2025 r. — szczegółowa analiza, przyczyny, przebieg i wnioski

Narracja zdarzeń — co naprawdę się stało? W ostatnich dniach grudnia 2025 r. polska infrastruktura energetyczna stała się celem koordynowanego i złożonego cyberataku, który został wykryty i opisany przez CERT Polska oraz niezależne firmy zajmujące się cyberbezpieczeństwem. Badania wykazały, że incydent miał miejsce 29 – 30 grudnia 2025 r., a atak obejmował wiele rozproszonych obiektów […]

Czytaj więcejWłamania na konta nauczycieli w e-dziennikach – co się dzieje w polskich szkołach i dlaczego to poważny problem?

Wprowadzenie – niepokojące sygnały z polskich szkół W ostatnim czasie w mediach oraz w komunikatach kierowanych do placówek edukacyjnych pojawiły się doniesienia o włamaniach na konta nauczycieli w systemach e-dzienników wykorzystywanych w polskich szkołach. Zgłaszane przypadki obejmowały m.in.: Choć nie mówimy o jednym, centralnym ataku na operatora e-dziennika, skala zgłoszeń pokazuje, że problem ma charakter […]

Czytaj więcejGlobalna awaria Internetu z powodu Cloudflare — co się stało 18 listopada 2025?

Wprowadzenie – co właściwie padło? 18 listopada 2025 r. Internet globalnie „zadrżał”.Obserwowano masowe problemy z dostępem do stron i aplikacji, w tym: W Polsce internauci zgłaszali problemy praktycznie wszędzie — strony ładowały się w nieskończoność, pojawiały się błędy 522 / 503 / 504, a część aplikacji przestawała odpowiadać całkowicie. Przyczyną była globalna awaria Cloudflare, największego […]

Czytaj więcejWyciek danych w EY – jak doszło do ujawnienia 4 TB informacji i jakie mogą być skutki

Co się stało? W październiku 2025 r. badacze z firmy Neo Security odkryli w publicznej chmurze Microsoft Azure plik kopii zapasowej (.BAK) o rozmiarze ok. 4 TB, należący do Ernst & Young (EY).Backup był dostępny publicznie bez żadnej autoryzacji, co umożliwiało każdemu jego pobranie.Jak wynika z analizy, plik zawierał m.in. strukturę baz danych, klucze API, […]

Czytaj więcejJak hakerzy wykorzystują urządzenia „internetowe” — IoT, CCTV, routery i smart-domy

Wprowadzenie Wraz z popularyzacją Internetu Rzeczy (IoT) wzrosła pula urządzeń, które można przejąć i wykorzystać w atakach — nie tylko laptopy czy serwery, lecz także kamery CCTV, rejestratory NVR/DVR, routery, NAS-y, telewizory SMART, urządzenia „smart home” (termostaty, zamki, dzwonki, żarówki), a nawet systemy w samochodach czy sterowniki przemysłowe. Te urządzenia często cechuje słabsze zabezpieczenie, brak […]

Czytaj więcejSoftaculous – instalator aplikacji: co to jest, jak działa, jakie aplikacje możesz instalować i czy warto

Co to jest Softaculous? Softaculous to popularny automatyczny instalator skryptów/aplikacji internetowych, który pozwala szybko, często jednym kliknięciem, utworzyć działające środowisko aplikacji webowej — CMS-a, forum, sklepu, CRM, systemu zarządzania plikami i wiele innych. softaculous.com+2softaculous.com+2 Nazwa „Softaculous” pochodzi od połączenia słów software + miraculous/-lous, bo – w założeniu – upraszcza instalację aplikacji. W praktyce działa poprzez […]

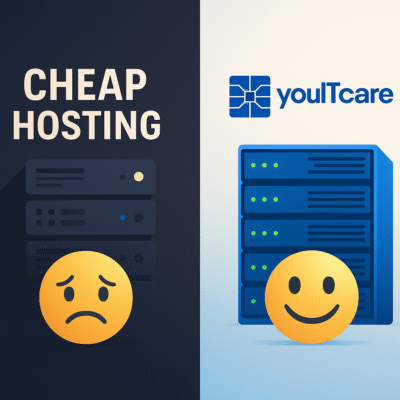

Czytaj więcejTani hosting vs. youITcare — co naprawdę wybierasz?

TL;DR Szybkie porównanie Obszar Tani hosting (shared) youITcare Cena bardzo niska, „od X/mc” adekwatna do SLA i opieki Wydajność współdzielone CPU/RAM/I/O, „loteryjna” gwarantowana i przewidywalna (VPS-HA / SmartDedicated / Bare Metal) Dostępność (HA) zwykle brak; pojedynczy serwer HA/replikacje, wymiana sprzętu/hosta bez przestojów usług Backupy często 7–14 dni, nie zawsze testowane przyrostowe, wielolokalizacyjne, długi retencjoning, testy […]

Czytaj więcejWyciek danych w SuperGrosz – co się stało, jakie są skutki i jak się zabezpieczyć

Co się wydarzyło Serwis SuperGrosz.pl (operowany przez spółkę AIQLABS sp. z o.o.) został atakowany hakersko, w wyniku czego przestępcy uzyskali dostęp do części bazy danych klientów. Wiadomości Onet+2www.money.pl+2 Zakres i dane wykradzione W komunikatach wskazano, że wśród pozyskanych informacji znajdują się m.in.: Reakcje i działania instytucji Dlaczego to jest poważne — jakie są zagrożenia? Ponieważ […]

Czytaj więcejIncydent bezpieczeństwa na platformie Sky-Shop: co się stało, kogo dotyczy i jak się chronić

Co się stało — fakty, daty, skala W praktyce oznacza to, że jeśli masz konto w sklepie opartym o Sky-Shop (nie ważne w którym), Twoje dane mogły znaleźć się wśród wykradzionych. Jakie jest realne ryzyko? Hash haseł nie jest hasłem „wprost”, ale przy słabych hasłach i złych parametrach hashowania istnieje ryzyko odtworzenia. Dlatego rotacja haseł […]

Czytaj więcejDlaczego API to nowa era integracji w IT i biznesie

Co to jest API? Termin API pochodzi od angielskiego Application Programming Interface — czyli interfejsu programistycznego aplikacji. Oznacza zestaw reguł (protokół, specyfikację) oraz narzędzi, które pozwalają jednej aplikacji (klientowi) komunikować się z inną aplikacją lub usługą (serwerem) w sposób kontrolowany. Wikipedia+2Amazon Web Services, Inc.+2 Można to zobrazować jako menu w restauracji: ty (klient) wybierasz danie […]

Czytaj więcej