Krótko w pigułce — co się stało

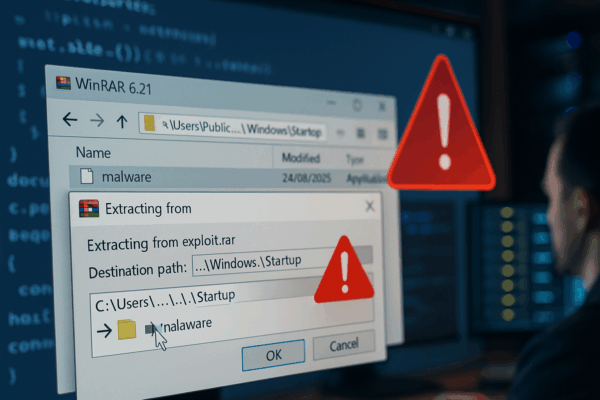

W lipcu–sierpniu 2025 roku odkryto i opublikowano krytyczną podatność w Windows-owej wersji WinRAR (biblioteka/komponent UnRAR): ścieżkowa (directory/path) traversal, śledzona jako CVE-2025-8088. Błąd umożliwiał przygotowanie spreparowanego archiwum .rar, które podczas rozpakowywania mogło zapisać pliki poza oczekiwanym katalogiem docelowym (np. w katalogach autostartu lub systemowych) — co w praktyce prowadziło do uruchomienia złośliwego kodu. Podatność była aktywnie wykorzystywana w kampaniach spear-phishingowych i została wykryta przez badaczy z ESET; producent udostępnił poprawkę w WinRAR 7.13. NVDwelivesecurity.comwin-rar.com

Szczegóły techniczne — na czym polegał błąd?

Typ podatności

- Directory/path traversal: atakujący tworzy wpisy w archiwum, których nazwy plików zawierają sekwencje

..\(back-references) lub inne manipulacje ścieżką, które połączone z nieprawidłowym traktowaniem ścieżek przez bibliotekęUnRARpozwalały opuścić katalog rozpakowania i zapisać pliki w dowolnym miejscu systemu plików. To klasyczny problem walidacji ścieżek i łączenia komponentów ścieżek. NVD

Jak to przechodziło w RAR/UnRAR

- WinRAR / UnRAR parsował nagłówki archiwum i konstruował ścieżkę docelową; brakujące (lub nieprawidłowo odfiltrowane) segmenty

..oraz absolutne ścieżki mogły zostać „rozwiązane” na ścieżkę spoza katalogu wyodrębnienia. - Wykorzystane techniki obejmowały umieszczanie plików wykonywalnych (np.

.exe,.dll) w lokalizacjach, które są automatycznie wykonywane przy starcie systemu (np.Startup,Runkeys, lub inne foldery z uprawnieniami uruchamiania), co pozwalało na osiągnięcie post-extraction code execution (RCE). Qualys ThreatPROTECT

Wektory ataku

- Najczęściej: załączniki e-mail (spear-phishing) zawierające spreparowane

.rarnazwane np. „aplikacja_o_pracę.rar”, „oferta.rar” itp. Po pobraniu i ręcznym rozpakowaniu przez użytkownika (lub w wyniku policy/automation rozpakowania na stacji roboczej), exploit umieszcza ładunek w katalogach systemowych. Kampanie wykorzystywały złośliwe dekompresyjne łańcuchy z dekoy-dokumentem widocznym dla użytkownika, aby ukryć złośliwe pliki. Windows CentralThe Hacker News

Kto atakował i skala incydentów

- ESET zaobserwował pierwszy wykrywalny exploit tej luki w połowie lipca 2025; następnie grupa RomCom (aliasy: RomCom/Storm-0978/UNC2596 wg raportów) oraz inne zespoły użyły tej podatności w ukierunkowanych kampaniach wymierzonych w organizacje z sektora rządowego, NGO i firm wspierających działania humanitarne. welivesecurity.comThe Hacker News

- Raporty z firm bezpieczeństwa (Malwarebytes, Bitdefender, Qualys) potwierdzają aktywne wykorzystanie luki w sierpniu 2025 r., więc zagrożenie było realne i wykorzystywane „w dziczy”. MalwarebytesBitdefender

Jak wykryć, że padliśmy ofiarą tego typu exploitu (indykatory i sprawdzenia)

Uwaga: poniższe elementy to bezpieczne, nie-eksploatacyjne wskazówki — nie publikujemy ani nie zachęcamy do wykorzystania exploitów.

- Niespodziewane pliki w katalogach autostartu

- Sprawdź

C:\Users\<user>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup,C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUpi wpisy w rejestrzeHKCU\Software\Microsoft\Windows\CurrentVersion\RunorazHKLM\...\Run.

- Sprawdź

- Nowe, nieoczekiwane pliki EXE/DLL z datą modyfikacji odpowiadającą rozpakowaniu archiwum — korelacja timestampów z aktywnością użytkownika (np. rozpakowanie załącznika mailowego).

- Antywirus/EDR — wykrycia wskazujące na znane backdoory/ładunki (RomCom/Backdoor nazwy z raportów), oraz behawioralne alerty: procesy uruchamiające nowe połączenia sieciowe, kod wstrzykiwany do procesów, uruchamianie narzędzi persistence. Bitdefender

- Logi Windows (Event Viewer) — Event ID dotyczące tworzenia plików, zapisu do chronionych lokalizacji, uruchomienia procesów z katalogów tymczasowych, lub wpisy o zmianach w rejestrze Run.

- Nieoczekiwane ruchy sieciowe — po wyeksploatowaniu często następuje łączenie „domowe” z serwerem C2. Zbieraj i koreluj: IP/hostnames/HTTPS-SNI anomalie.

- Analiza archiwum — zachowując archiwum, sprawdź wpisy nazewnicze plików (czy zawierają

..\lub absolutne ścieżki), daty i komentarze archiwum. (Nie rozpakowywać w katalogu produkcyjnym — użyj środowiska sandbox/VM do analizy). Qualys ThreatPROTECT

Jak się uchronić — praktyczny plan obrony (workshop-ready)

Natychmiastowe działania (jeśli używasz WinRAR)

- Zainstaluj WinRAR 7.13 — producent wydał poprawkę, która usuwa problematyczne zachowanie w UnRAR/WinRAR. WinRAR nie ma mechanizmu auto-update dla wszystkich instalacji — trzeba ręcznie zainstalować nową wersję. To podstawowa, najważniejsza rekomendacja. win-rar.com

- Policy: blokuj rozpakowywanie załączników RAR w stacjach końcowych — wymuszaj skanowanie na bramie e-mail (sandboxing), blokuj RAR lub przynajmniej automatycznie skanuj ich zawartość.

- EDR / AV — upewnij się, że sygnatury i heurystyka są aktualne; włącz monitorowanie zachowania procesów i alerty wykraczające poza standardowe wykrycia. Bitdefender

Średnio-i długoterminowe zabezpieczenia

- Izolacja i sandbox dla wszelkich załączników: automatyczne uruchamianie/rozpakowywanie wyłącznie w odizolowanych VM/namespace.

- Polityki least-privilege: konta użytkowników nie powinny mieć uprawnień do zapisu w katalogach systemowych; ogranicz prawa zapisu do katalogów autostartu.

- Zablokuj typy plików lub wymuś konwersję: jeśli możliwe, wymuś konwersję RAR→zip na bezpiecznym serwerze skanującym.

- Monitoring integralności systemu: File Integrity Monitoring (FIM) do wykrywania zmian w kluczowych katalogach i rejestrze.

- Szkolenia użytkowników: rozpoznawanie spear-phishingu i policy „nie rozpakowujemy załączników od nieznanych nadawców”.

Dla zespołów SOC / IR

- Preserve evidence: zachowaj oryginalne archiwa RAR, logi rozpakowania i snapshoty systemu.

- Korelacja EDR + sieć: poszukaj powiązań procesu rozpakowującego -> nowo utworzonego procesu -> połączeń C2.

- Hunt na artefakty RomCom: wykorzystaj IOCs raportowane przez ESET/BI.ZONE i dostawców AV (zachowaj aktualność list). welivesecurity.comThe Hacker News

Co robić, jeśli wykryjesz kompromitację

- Odłącz maszynę od sieci (izolacja).

- Zbieraj dowody: kopia pamięci (memory dump), pliki EXE/DLL, oryginalne archiwa, logi systemowe i sieciowe.

- Uruchom szczegółowy skan EDR / AV oraz narzędzia do analizy behawioralnej.

- Usuń persistent mechanisms: sprawdź

HKLM/HKCU\...\Run, scheduled tasks, services, startup folders. - Rotuj hasła, klucze i certyfikaty potencjalnie wyciekłe lub używane na zaatakowanej maszynie.

- Rozważ rebuild jeżeli nie masz pewności co do pełnego oczyszczenia; kompromitacja uprawnień systemowych często wymaga reinstalacji.

Ciekawostki i kontekst historyczny

- WinRAR był już wcześniej celem ataków z powodu problemów z obsługą niektórych formatów (np. znana luka w UNACE-utils z 2018 r.). Historia pokazuje, że narzędzia do archiwizacji są często „popularnym” wektorem, bo użytkownicy zwykle ufają załącznikom typu CV/umowa/oferta.

- Wartość exploita ogłoszona na podziemnym forum (w niektórych raportach) sięgała dziesiątek tysięcy dolarów — to pokazuje komercyjną wartość zero-day’ów w arsenale APT. The Hacker News

- Grupa RomCom ma historię wykorzystania zero-dayów przeciwko organizacjom zaangażowanym w duże operacje polityczne/wojenne — ataki często są bardzo ukierunkowane i dobrze przygotowane. welivesecurity.com

Krótkie FAQ — pytania, które pojawiają się najczęściej

Czy Linux/Android/Unix-owe wersje WinRAR są dotknięte?

Oficjalne raporty mówią o problemie w Windowsowej implementacji UnRAR/WinRAR. Unix/Android zazwyczaj korzystają z innych implementacji i w raportach nacisk kładziono na Windows-ową bibliotekę. Niemniej — zawsze sprawdź aktualne advisories dla każdej platformy. win-rar.com

Czy wystarczy usunąć WinRAR, żeby być bezpiecznym?

Usunięcie WinRAR z systemu użytkownika uniemożliwia jego wykorzystanie do ręcznego rozpakowywania na tej maszynie — ale atak mógł zadziałać już wcześniej. Dla organizacji ważniejsze jest sprawdzenie i oczyszczenie, niż tylko deinstalacja. Gateway-owe skanowanie i sandboxing są lepszym rozwiązaniem korporacyjnym.

Podsumowanie

CVE-2025-8088 to klasyczny przykład, jak popularne, „niewinne” narzędzie (archiwizer) może stać się furtką dla atakujących, jeśli biblioteka błędnie przetwarza ścieżki plików. Najważniejsze kroki obronne to natychmiastowa aktualizacja do WinRAR 7.13, wprowadzenie zasad sandboxowania / skanowania załączników oraz monitorowanie środowiska pod kątem wskaźników kompromitacji (nowe pliki w autostart, anomalie sieciowe). Raporty ESET i innych dostawców potwierdzają aktywne wykorzystanie tej luki w grupowanych kampaniach, co sprawia, że reagowanie jest pilne. welivesecurity.comwin-rar.com

Najważniejsze źródła (wybrane)

- NVD — CVE-2025-8088 (opis podatności). NVD

- ESET / WeLiveSecurity — odkrycie zero-day i analiza kampanii RomCom. welivesecurity.com

- WinRAR — oficjalne wydanie/zmiany (WinRAR 7.13). win-rar.com

- TheHackerNews / WindowsCentral / Tom’s Hardware — raporty o aktywnym wykorzystaniu i poradach dla użytkowników. The Hacker NewsWindows Central

- Malwarebytes / Bitdefender — dodatkowe analizy ataków i rekomendacje. MalwarebytesBitdefender